Quels sont les critères pour choisir le bon gestionnaire pro ?

Critères techniques

-

Chiffrement : Évaluation de l’algorithme utilisé (AES-256, XChaCha20…) et vérification de l’architecture Zero Knowledge, incluant le chiffrement côté client et le mode de stockage (local, cloud ou hybride).

-

Passkeys : Analyse de la prise en charge des passkeys, de leur création, de leur synchronisation et de leur compatibilité avec les appareils desktop, mobiles et extensions navigateur.

-

Tests de fuite : Présence d’un système de détection des mots de passe compromis via Have I Been Pwned ou un service équivalent.

-

Historique de vulnérabilités : Vérification des incidents documentés publiquement, des CVE associées et des mesures correctives appliquées.

Autres critères

-

Import / Export : Compatibilité avec les navigateurs (Chrome, Firefox…) et les principaux gestionnaires pour importer ou exporter les données.

-

Ergonomie multi-support : Disponibilité d’une extension navigateur, d’une application bureau et d’une application mobile.

-

Modèle économique : Gratuit, abonnement ou licence selon la solution.

-

Gestion multi-utilisateurs : Possibilités de gestion des utilisateurs, organisation en groupes ou rôles, partage d’éléments et dispositifs d’administration.

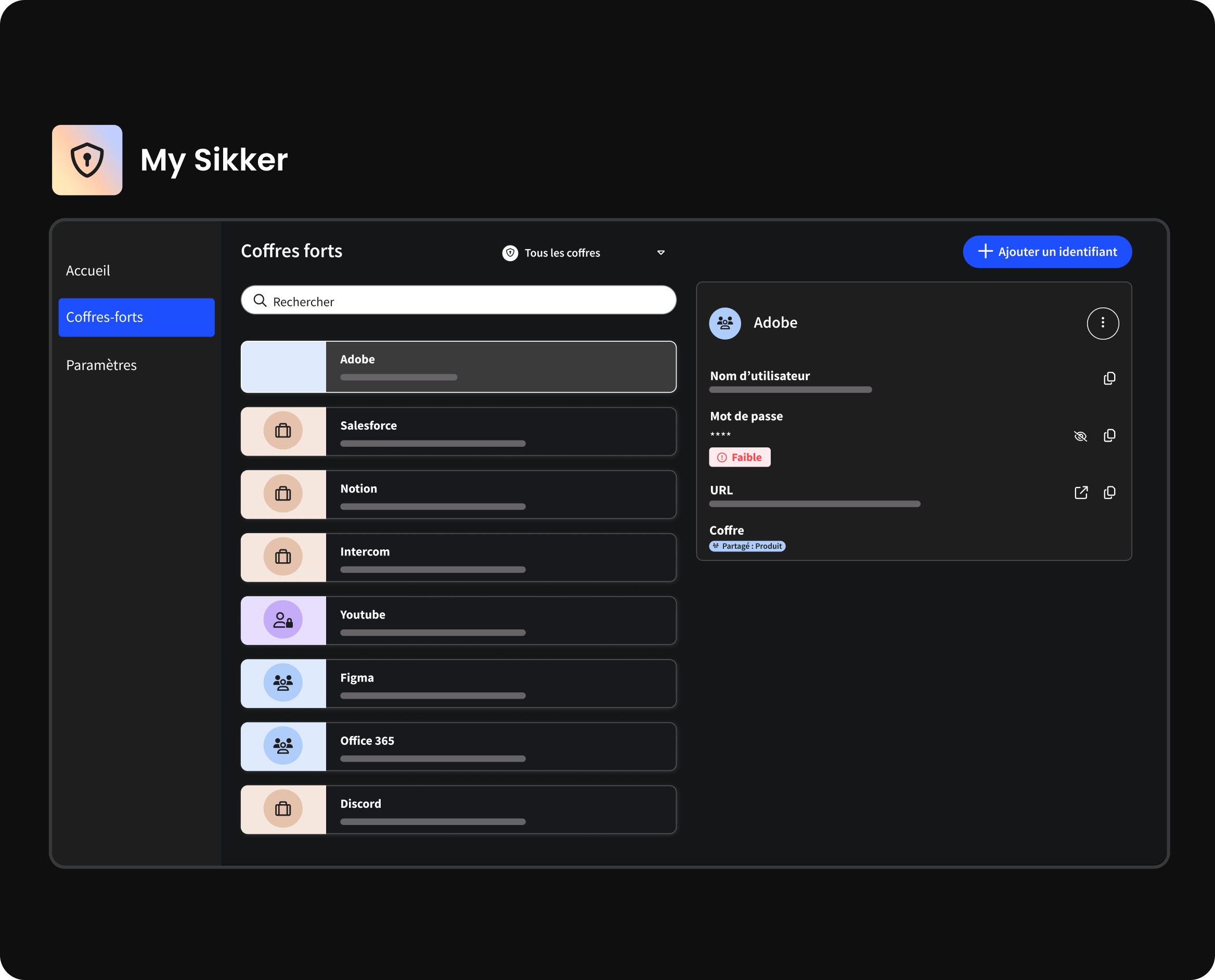

Mailinblack - Sikker

Présentation de Sikker

Sikker est une solution de gestion de mots de passe et données sensibles développée par Mailinblack, entreprise française spécialisée dans la cybersécurité.

La solution fait partie de la plateforme Mailinblack et vise à centraliser la gestion, le stockage et le partage des identifiants au sein d’un environnement sécurisé.

Elle fonctionne en mode SaaS et On-premise, et intègre des fonctionnalités telles que l’authentification multifacteur, le partage sécurisé, la catégorisation des mots de passe professionnels et personnels, ainsi qu’une interface de gestion centralisée destinée aux administrateurs.

Sikker est hébergée en France et conforme aux exigences du RGPD et des normes HDS, ce qui la rend adaptée aux organisations souhaitant conserver un haut niveau de contrôle sur leurs données.

Fiche technique de Sikker

- Origine : France

- Chiffrement : AES-256, Zero Knowledge, E2EE, 2FA

- Collaboration : Gestion des accès, dossiers partagés, permissions granulaires

- Plateformes : SaaS & On premise + apps mobiles + extensions navigateur

- Surveillance : Score de santé des mots de passe, surveillance des fuites et check dark web

- Modèles économiques : Abonnement

- Cibles : PME, ETI et grandes entreprises

Keepass

Présentation de Keepass

KeePass est un gestionnaire de mots de passe open source développé en Allemagne et utilisé dans différents contextes, professionnels comme personnels. Il repose sur une base de données locale chiffrée stockée directement sur l’appareil de l’utilisateur, sans hébergement cloud par défaut.

La solution peut être étendue via des plugins ajoutant des fonctionnalités de synchronisation, d’automatisation ou d’analyse. KeePass est disponible sur plusieurs plateformes grâce à des ports communautaires et peut être intégré dans des environnements organisationnels au moyen de solutions de synchronisation de fichiers.

En tant que solution locale, KeePass n’est associé à aucune infrastructure d’hébergement et nécessite une gestion du stockage, des sauvegardes et de la maintenance par l’utilisateur ou l’organisation.

Fiche technique de Keepass

- Origine : Allemagne

- Chiffrement : AES-256

- Passkeys : Non

- Collaboration : Partage via fichier .kdbx ou synchronisation externe

- Plateformes : Projet open source en stockage local

- Surveillance : Audit possible via plugins tiers uniquement

- Modèles économiques : Open source collaborative

- Public : Entreprise et particulier

LockSelf - LockPass

Présentation de LockPass

LockPass est une solution de gestion des accès et des secrets développée par une entreprise française spécialisée dans la sécurisation des identifiants et des données sensibles. La plateforme regroupe plusieurs modules destinés à centraliser, protéger et superviser les mots de passe, les secrets techniques et les fichiers confidentiels au sein d’un environnement contrôlé.

La solution fonctionne en mode SaaS ou On-Premise selon les besoins des organisations, et s’appuie sur un modèle Zero Knowledge ainsi que sur un chiffrement de niveau industriel. Elle inclut des fonctionnalités telles que l’authentification multifacteur, le partage sécurisé d’informations critiques, la gestion des coffres individuels et collectifs, ainsi qu’une interface de gouvernance permettant de définir des permissions, roles et politiques de sécurité adaptées.

Fiche technique de LockPass

- Origine : France

- Chiffrement : AES-256, Zero Knowledge, certifié CSPN par l’ANSSI

- Passkeys : Non

- Collaboration : Gestion des accès, coffres partagés, rôles et permissions avancées

- Plateformes : SaaS & On premise

- Surveillance : Audit des mots de passe, export utilisateur

- Modèles économiques : Abonnement

- Public : Entreprise

LastPass

Présentation de LastPass

LastPass est un gestionnaire de mots de passe édité par LastPass et utilisé dans différents contextes professionnels et personnels. La solution fonctionne en mode cloud et repose sur un modèle Zero Knowledge, dans lequel les données sont chiffrées côté client avant d’être synchronisées entre les appareils.

LastPass propose des applications desktop, mobiles et des extensions navigateur, ainsi que des fonctionnalités telles que la gestion des mots de passe, des passkeys, le partage sécurisé et l’analyse de la robustesse des identifiants. Une console d’administration est disponible pour les organisations afin de gérer les utilisateurs, les permissions et les politiques de sécurité.

Fiche technique de LastPass

- Origine : États-Unis

- Chiffrement : AES-256, E2EE, MFA

- Passkeys : Oui (desktop, mobile et extensions Chrome / Firefox / Edge / Safari / Opera)

- Collaboration : Gestion des accès, dossiers partagés, permissions granulaires

- Plateformes : SaaS web + application mobile (Android et IOS) + extensions navigateur

- Surveillance : Score de santé des mots de passe, surveillance des fuites, alerte en temps réel et check dark web

- Modèles économiques : Gratuit (si personnel) et abonnement

- Public : Entreprise et particulier

Nordpass

Présentation de Passeword Manager

Passeword Manager est un gestionnaire de mots de passe développé par Nord Security et utilisé dans divers environnements, individuels comme professionnels. La solution fonctionne en mode cloud avec synchronisation multi-appareils et repose sur un modèle Zero Knowledge, dans lequel les données sont chiffrées avant d’être envoyées vers l’infrastructure de stockage.

Passeword Manager propose des applications desktop, mobiles et des extensions navigateur, ainsi que des fonctionnalités telles que la gestion des passkeys, le partage sécurisé et l’analyse de la robustesse des mots de passe. Une console d’administration est disponible pour les organisations afin de gérer les accès, les utilisateurs et les politiques de sécurité.

Fiche technique de Passeword Manager

- Origine : Lituanie

- Chiffrement : XChaCha20, Zero Knowledge, MFA

- Passkeys : Oui (desktop, mobile et extensions Chrome / Firefox / Edge / Safari)

- Collaboration : Gestion des accès, dossiers partagés, permissions granulaires

- Plateformes : SaaS web + applications desktop et mobiles + extensions navigateur

- Surveillance : Score de santé des mots de passe, surveillance des fuites et check dark web

- Modèles économiques : Abonnement

- Public : Entreprise et particulier

Dashlane

Présentation de Dashlane

Dashlane est un gestionnaire de mots de passe édité par Dashlane et utilisé dans divers environnements, personnels et professionnels. La solution fonctionne en mode cloud et applique un modèle Zero Knowledge, dans lequel les données sont chiffrées avant synchronisation entre les appareils.

Dashlane propose des applications desktop, mobiles et des extensions navigateur, ainsi que des fonctionnalités telles que la gestion des mots de passe, la prise en charge des passkeys, le partage sécurisé et le contrôle de la robustesse des identifiants. Une console d’administration est disponible pour les organisations afin de gérer les utilisateurs, les accès et les politiques de sécurité.

Fiche technique de Dashlane

- Origine : États-Unis

- Chiffrement : AES-256, Zero Knowledge

- Passkeys : Oui (desktop, mobile et extensions Chrome / Firefox / Edge / Safari)

- Collaboration : Gestion des accès, coffres partagés, permissions et groupes pour équipes

- Plateformes : SaaS web + applications desktop et mobiles + extensions navigateur

- Surveillance : Score de santé des mots de passe, surveillance des fuites et check dark web

- Modèles économiques : Abonnement

- Public : Entreprise et particulier

Keeper Security - Keeper

Présentation de Keeper

Keeper est un gestionnaire de mots de passe édité par Keeper Security et utilisé dans différents environnements professionnels et personnels. La solution fonctionne en mode cloud et repose sur un modèle Zero Knowledge, dans lequel les données sont chiffrées côté client avant d’être synchronisées entre les appareils.

Keeper propose des applications desktop, mobiles et des extensions navigateur, ainsi que des fonctionnalités de gestion des mots de passe, de prise en charge des passkeys, de partage sécurisé et de contrôle de la robustesse des identifiants. Une console d’administration permet aux organisations de gérer les utilisateurs, les rôles, les permissions et les politiques de sécurité.

Fiche technique de Keeper

- Origine : États-Unis

- Chiffrement : AES-256, Zero Knowledge, PBKDF2, HMAC-SHA256, MFA

- Passkeys : Oui (desktop, mobile et extensions Chrome / Firefox / Edge / Safari)

- Collaboration : Gestion des accès, coffres partagés, permissions granulaires et accès d’urgence

- Plateformes : SaaS web + applications desktop et mobiles + extensions navigateur

- Surveillance : Score de santé des mots de passe, surveillance des fuites, alerte en temps réel et check dark web

- Modèles économiques : Abonnement

- Public : Entreprise et particulier

Bitwarden

Présentation de Bitwarden

Bitwarden est un gestionnaire de mots de passe open source utilisé dans des environnements professionnels et personnels. La solution fonctionne principalement en mode cloud avec synchronisation multi-appareils et repose sur un modèle Zero Knowledge, dans lequel les données sont chiffrées côté client avant d’être stockées sur l’infrastructure de l’éditeur. Une option d’auto-hébergement est également disponible pour les organisations souhaitant garder le contrôle de leur environnement.

Bitwarden propose des applications desktop, mobiles et des extensions navigateur, ainsi que des fonctionnalités telles que la gestion des mots de passe, la prise en charge des passkeys, le partage sécurisé et l’analyse de la robustesse des identifiants. Une console d’administration permet de gérer les utilisateurs, les collections, les accès et les politiques de sécurité.

Fiche technique de Bitwarden

- Origine : États-Unis

- Chiffrement : AES-256, E2EE

- Passkeys : Oui (desktop, mobile)

- Collaboration : Gestion des accès, partage via lien chiffré, permissions granulaires

- Plateformes : Projet open source en stockage local

- Surveillance : Score de santé des mots de passe, journalisation des events, notification de connexion échouées

- Modèles économiques : Gratuit (si personnel) et abonnement

- Public : Entreprise et particulier

Vous aider à choisir le meilleur gestionnaire de mots de passe

Quelle différence entre un gestionnaire « dans le cloud » et un gestionnaire « local » ?

Un gestionnaire de mots de passe cloud stocke votre coffre chiffré sur des serveurs distants, gérés par l’éditeur. Ce fonctionnement permet d’accéder à vos identifiants depuis n’importe quel appareil, de synchroniser automatiquement mobile, desktop et navigateur, et de bénéficier de fonctionnalités avancées comme le partage sécurisé, la gestion des accès en équipe ou la surveillance des fuites sur le dark web.

Les solutions cloud doivent respecter le RGPD, et le critère géographique (France, Europe ou États-Unis) joue un rôle essentiel. L’origine du fournisseur et son lieu d’hébergement conditionnent la souveraineté des données et les obligations légales auxquelles il est soumis.

Les organisations françaises privilégient souvent des solutions hébergées en France ou dans l’Union européenne pour éviter les transferts hors UE.

Un gestionnaire de mots de passe local stocke toutes les données directement sur l’appareil de l’utilisateur, sans passer par un serveur externe.

Ce modèle offre un contrôle total et une souveraineté maximale, puisque les informations ne quittent jamais l’environnement local. Il convient aux utilisateurs ou aux organisations cherchant une maîtrise stricte des données, notamment dans les secteurs soumis à des contraintes réglementaires européennes.

Cependant, il impose une gestion plus manuelle : la synchronisation doit être organisée par l’utilisateur (via un drive, un NAS, ou non), et la collaboration est limitée, car il n’existe pas de partage natif ou de console d’administration intégrée.

Les passkeys vont-elles vraiment remplacer les mots de passe ?

Les passkeys sont conçues pour remplacer les mots de passe à terme, car elles éliminent les principales faiblesses de l’authentification classique.

Contrairement à un mot de passe qui peut être volé, réutilisé ou deviné, une passkey repose sur un système de cryptographie à clé publique.

L’utilisateur conserve une clé privée stockée dans son appareil, tandis que la clé publique est partagée avec le service. Cela empêche tout vol par phishing, car aucune donnée secrète n’est transmise lors de la connexion. Les géants technologiques comme Google, Apple et Microsoft poussent déjà massivement ce standard.

Dans la pratique, les passkeys offrent une expérience plus simple et plus sûre : l’utilisateur se connecte avec une empreinte digitale, une reconnaissance faciale ou un code PIN local.

Elles fonctionnent sur tous les appareils modernes et sont déjà intégrées dans la majorité des navigateurs. Pour les entreprises françaises et européennes, elles représentent également un avantage en termes de sécurité et de conformité, puisque les passkeys réduisent le risque de compromission et limitent les attaques liées aux mots de passe, qui constituent encore l’une des premières causes d’incidents de cybersécurité en Europe.

Cependant, même si les passkeys sont en pleine adoption, leur généralisation prendra du temps. De nombreux services en ligne ne les ont pas encore implémentées, et les organisations doivent adapter leurs systèmes internes, former les utilisateurs et mettre à jour leurs politiques d’accès.

Les mots de passe ne disparaîtront donc pas immédiatement, mais leur rôle va progressivement diminuer, au profit d’une authentification plus fluide, plus sûre et mieux alignée avec les exigences de sécurité européennes.

Quelle est le meilleur gestionnaire de mot de passe pour une entreprise ?

Il n’existe pas de “meilleur” gestionnaire de mots de passe universel pour toutes les entreprises, car le choix dépend avant tout des besoins internes, de la taille de l’organisation, du niveau de sécurité attendu et des contraintes de conformité, notamment en France et en Europe.

Une petite structure n’aura pas les mêmes priorités qu’une grande entreprise multisite, et une organisation soumise à des exigences fortes de souveraineté n’évaluera pas les solutions comme une start-up orientée mobilité et productivité.

Pour une entreprise française ou européenne, le critère GEO (pays d’hébergement, juridiction, origine de l’éditeur) peut jouer un rôle important : certaines organisations privilégient une solution française ou européenne, d’autres optent pour un acteur international dès lors que le chiffrement est robuste et que la conformité au RGPD est garantie. La question de la souveraineté, de la protection juridique et du lieu où sont stockées les données chiffrées contribue donc fortement à orienter le choix.

Peut-on faire confiance à un gestionnaire après un piratage public ?

Un piratage public ne signifie pas automatiquement qu’un gestionnaire de mots de passe n’est plus fiable. Tout dépend de la nature de l’incident, de la réaction de l’éditeur et du modèle de sécurité utilisé.

La plupart des gestionnaires sérieux reposent sur une architecture Zero Knowledge, ce qui signifie que même en cas d’intrusion dans leur infrastructure, les données restent chiffrées et inutilisables sans la clé détenue par l’utilisateur. Autrement dit, une compromission de serveurs n’entraîne pas nécessairement un accès aux coffres-forts.

Un gestionnaire de mot de passe transparent, qui communique clairement sur ce qui s’est passé, sur les données concernées et sur les mesures correctives mises en place, demeure généralement plus digne de confiance qu’un fournisseur qui minimise ou retarde ses explications.

En cybersécurité, la capacité d’une organisation à reconnaître un incident, à le contenir et à renforcer sa posture est souvent un indicateur de maturité bien plus révélateur que l’incident en lui-même.

Que faire si mes identifiants figurent dans la fuite des 16 milliards ?

Si vos identifiants apparaissent dans la fuite dite des 16 milliards, cela signifie que l’une de vos adresses e-mail ou l’un de vos mots de passe a été exposé dans une base massive compilant des années de violations de données.

Ce type de fuite ne provient généralement pas d’un seul incident, mais d’un agrégat de milliers de bases piratées puis regroupées et diffusées publiquement. Cela ne veut pas dire que votre compte est déjà compromis, mais que les informations associées sont désormais accessibles à tous, y compris aux cybercriminels.

La première étape consiste à changer immédiatement le mot de passe du ou des comptes concernés. Il est essentiel de choisir un mot de passe totalement nouveau, unique et robuste. Pour cela, vous pouvez utiliser un générateur de mots de passe intégré à votre gestionnaire ou un outil dédié afin d’obtenir une combinaison longue, aléatoire et très difficile à deviner. Avant de l’adopter, vous pouvez également vérifier la solidité de votre nouveau mot de passe via un testeur de robustesse, ce qui permet de s’assurer qu’il résiste aux attaques courantes.

Si vous réutilisez le même mot de passe sur plusieurs sites, il est indispensable de les modifier un par un, car la réutilisation reste l’un des vecteurs d’attaque les plus exploités dans les fuites massives. Enfin, profitez-en pour activer l’authentification multifacteur (MFA) dès que possible. Même si un identifiant se retrouve exposé, la présence d’un second facteur réduit considérablement le risque d’accès non autorisé à vos comptes.

Ensuite, il est utile de vérifier si d’autres services liés à votre adresse e-mail ont été exposés. Les grands incidents touchent souvent plusieurs plateformes, parfois anciennes, parfois oubliées. Une revue globale de vos comptes permet de limiter les risques d’intrusion et d’éviter les effets domino. Si certaines plateformes n’offrent plus de service ou si vous n’en avez plus l’usage, la suppression du compte réduit votre surface d’attaque.

Enfin, adoptez des pratiques qui vous aideront à éviter que la situation se reproduise. Utiliser un gestionnaire de mots de passe pour générer des identifiants uniques, surveiller régulièrement les éventuelles fuites associées à votre adresse e-mail et basculer progressivement vers des passkeys, lorsque c’est possible, renforcent durablement votre sécurité numérique.

Que se passe-t-il si je perds le mot de passe principal de mon gestionnaire ?

Le mot de passe principal est la clé qui protège l’ensemble de votre coffre-fort numérique. Dans la plupart des gestionnaires modernes, il est au cœur du modèle Zero Knowledge, ce qui signifie que le fournisseur n’a aucun moyen de le connaître ou de le récupérer.

Si vous le perdez, l’éditeur ne peut pas déchiffrer vos données à votre place, car elles ne sont lisibles qu’avec votre clé. Concrètement, cela garantit un niveau de sécurité maximal, mais cela implique aussi que la perte du mot de passe principal peut entraîner la perte définitive de l’accès à vos identifiants.

Pour éviter cette situation, plusieurs solutions existent. La plupart des gestionnaires proposent une clé de récupération, un code d’urgence ou un système de contacts de confiance permettant de rétablir l’accès sans compromettre la sécurité. Il est essentiel de les configurer dès la mise en place du gestionnaire et de les conserver dans un endroit sûr. Certains outils offrent également la possibilité de stocker cette clé dans un coffre chiffré séparé, d’utiliser un gestionnaire local comme copie de secours ou d’imprimer un mot de passe de récupération à conserver hors ligne.

Si votre gestionnaire ne propose aucun mécanisme de récupération, ou si vous ne l’avez pas activé, la seule solution est généralement de réinitialiser votre coffre, ce qui supprimera toutes vos données. Bien que radicale, cette mesure permet de repartir sur une base saine, avec un nouveau mot de passe principal.

Les password managers sont-ils compatibles avec les agents IA ?

La plupart des gestionnaires de mots de passe modernes commencent à devenir compatibles avec les agents IA, mais cette compatibilité varie selon les fonctionnalités et le niveau d’intégration recherché.

Aujourd’hui, les agents IA peuvent déjà aider les utilisateurs à comprendre leur sécurité, détecter des mots de passe faibles, vérifier l’exposition d’identifiants ou expliquer comment renforcer leur hygiène numérique. En revanche, ils n’ont pas accès au contenu du coffre-fort, car les données sont chiffrées en Zero Knowledge.

Les agents IA peuvent interagir avec l’écosystème autour du gestionnaire, mais jamais avec les mots de passe eux-mêmes sans action explicite de l’utilisateur.

La compatibilité se manifeste surtout à travers des usages sécurisés : recommandations, analyse du score de sécurité, génération de mots de passe robustes ou accompagnement dans la création de passkeys.

Certains gestionnaires intègrent déjà des assistants pour guider les utilisateurs dans la gestion de leurs accès, tandis que d’autres limitent volontairement l’intégration pour préserver la confidentialité. Dans tous les cas, les agents IA ne peuvent pas « lire » ou « deviner » vos mots de passe, car le chiffrement côté client empêche toute exposition.

Pour les entreprises, cette compatibilité peut offrir un vrai gain de productivité : onboarding simplifié, support automatisé, audit de sécurité assisté, explications contextualisées ou aide à l’implémentation des bonnes pratiques.

Toutefois, l’adoption dépend des politiques internes, des contraintes RGPD et de la préférence pour des outils hébergés en France ou en Europe. Le critère géographique reste important car certaines organisations souhaitent éviter que des agents IA hébergés hors UE n’interagissent avec des données ou des métadonnées sensibles.

Est-ce possible de limiter l’accès à la solution Sikker uniquement depuis leurs IP publiques avec l’option réseaux de confiance dans Management ?

Il est possible de restreindre l’accès à l’interface Sikker à certaines adresses IP en utilisant l’option réseaux de confiance dans la section Management.

Avec cette option, vous pouvez définir une ou plusieurs plages d’adresses IP autorisées. Une fois activée et configurée, les connexions à l’espace web et aux extensions ne seront possibles que depuis ces IP déclarées, et les tentatives d’accès depuis des adresses non autorisées seront bloquées.

En revanche, cette restriction ne s’applique pas aux connexions depuis les applications mobiles. Les utilisateurs pourront toujours se connecter à Sikker via l’application mobile depuis n’importe quelle adresse IP, même si elle n’est pas incluse dans les réseaux de confiance configurés.