Ce qu'il faut retenir

- Le SSL (Secure Sockets Layer) est un protocole de sécurité qui chiffre les échanges entre un navigateur et un site web. Il protège les données sensibles (mots de passe, paiements, informations personnelles) contre l’interception et la modification.

- Le SSL a été remplacé par le TLS (Transport Layer Security), mais le terme « certificat SSL » reste couramment utilisé. Le HTTPS correspond à HTTP + SSL/TLS.

- Le fonctionnement repose sur un certificat numérique et un échange de clés (publique/privée) qui établissent un tunnel chiffré entre l’utilisateur et le serveur.

- Les bénéfices clés : protection contre l’espionnage et les attaques Man-in-the-Middle, renforcement de la confiance utilisateur (cadenas, HTTPS), meilleur référencement Google, conformité réglementaire (RGPD, PCI DSS).

Trois grands types de certificats existent : DV (validation du domaine), OV (organisation vérifiée), EV (validation étendue, confiance maximale).

Lorsque vous naviguez sur Internet, vous avez peut-être remarqué que certaines URL commencent par « http:// », tandis que d’autres débutent par « https:// ». Cette petite lettre en plus, le « s », indique une connexion sécurisée. Elle signifie que les données échangées entre votre navigateur et le site visité sont chiffrées grâce à une technologie bien précise : le SSL, ou Secure Sockets Layer.

Ce protocole joue un rôle clé dans la cryptographie moderne appliquée au web. Il empêche les cyberattaques visant à intercepter ou à altérer les informations en transit. Concrètement, SSL protège vos mots de passe, informations bancaires, données personnelles et toute communication sensible contre l’espionnage. Aujourd’hui, bien que le SSL ait été techniquement remplacé par le TLS (Transport Layer Security), on continue à parler de « certificat SSL » pour désigner cette couche de sécurité essentielle.

Qu’est-ce que le Secure Sockets Layer ?

Le Secure Sockets Layer, plus connu sous l’acronyme SSL, est un protocole de sécurité qui repose sur le chiffrement de données. Développé en 1995 par Netscape Communications Corporation, il a été conçu pour offrir un canal de communication privé et sécurisé entre deux entités sur un réseau, notamment sur Internet.

SSL établit un canal chiffré entre un navigateur (client) et un serveur web. Imaginez deux personnes échangeant des messages :

- Sans SSL, elles s’envoient des cartes postales que tout le monde peut lire.

- Avec SSL, elles utilisent une enveloppe scellée et codée que seuls l’expéditeur et le destinataire peuvent comprendre.

Les trois piliers de SSL

- Confidentialité : grâce au chiffrement, les données sont rendues illisibles pour tout tiers non autorisé.

- Authentification : via un certificat, le site prouve son identité et empêche les attaques par usurpation.

- Intégrité : les mécanismes de contrôle détectent toute altération des données en transit.

Fonctionnement général du SLL

Le protocole suit un modèle client-serveur :

- Le navigateur initie une demande de connexion sécurisée.

- Le serveur envoie son certificat.

- Un échange cryptographique (handshake) établit une clé de session.

- Les échanges suivants transitent dans un tunnel chiffré.

Exemple

Lors d’un paiement en ligne, SSL garantit que vos coordonnées bancaires ne sont visibles ni par votre fournisseur d’accès Internet, ni par un pirate à l’écoute, mais uniquement par le serveur du site marchand.

Bien que remplacé par TLS, SSL reste une référence historique et conceptuelle, notamment dans une approche « Zero Trust » où aucune communication n’est présumée sûre par défaut.

Quelle est la différence entre SSL, TLS et HTTPS ?

Ces trois termes sont souvent confondus, mais ils désignent des notions distinctes.

- SSL (Secure Sockets Layer) : protocole pionnier, désormais obsolète.

- TLS (Transport Layer Security) : successeur standardisé et renforcé, encore en évolution (TLS 1.2 et 1.3).

- HTTPS (HyperText Transfer Protocol Secure) : version sécurisée de HTTP, utilisant SSL ou TLS pour chiffrer la communication.

Attention

HTTPS n’est pas un protocole de chiffrement, mais la combinaison de HTTP avec SSL/TLS.

La confusion provient du vocabulaire courant : on continue de parler de « certificat SSL », même lorsqu’on utilise TLS. Comme on dit encore « faire un Xerox » pour une photocopie, la première appellation est restée.

Le SSL est-il encore utilisé aujourd’hui ?

En réalité, non. Les versions SSL 2.0 et 3.0 sont depuis longtemps considérées comme vulnérables et ont été bannies des navigateurs modernes.

Aujourd’hui, seuls deux protocoles sont réellement utilisés :

- TLS 1.3 : adopté par plus de 70 % des sites majeurs, il offre de meilleures performances et une sécurité renforcée.

- TLS 1.2 : encore largement utilisé (environ 30 %), compatible avec la majorité des infrastructures.

Les versions plus anciennes sont bloquées par défaut par Chrome, Firefox, Safari ou Edge depuis 2020.

Dans les faits, nous utilisons donc TLS. Mais dans le vocabulaire courant, l’appellation « SSL » reste dominante pour des raisons historiques et marketing.

Comment fonctionne un certificat SSL ?

Pour comprendre le fonctionnement d’un certificat SSL/TLS, il faut plonger dans les mécanismes cryptographiques.

Chiffrement, clé publique/privée et négociation TLS

SSL/TLS utilise la cryptographie asymétrique :

- Clé publique : accessible à tous, permet de chiffrer les données.

- Clé privée : détenue uniquement par le serveur, permet de déchiffrer.

Le processus de handshake TLS suit ces étapes :

- Client Hello : le navigateur envoie les versions TLS et algorithmes supportés.

- Server Hello : le serveur choisit une méthode et envoie son certificat.

- Vérification : le navigateur valide le certificat (dates, domaine, autorité).

- Échange de clés : une clé symétrique de session est générée.

- Chiffrement : tous les échanges ultérieurs utilisent cette clé de session.

Astuce

Même si un hacker intercepte la communication, il ne peut rien lire sans la clé privée du serveur.

Qu’est-ce qu’une chaîne de confiance SSL ?

Un certificat SSL n’existe pas seul : il s’inscrit dans une hiérarchie appelée « chaîne de confiance » :

- Certificat racine (Root CA) : intégré directement aux navigateurs.

- Certificats intermédiaires (Intermediate CA) : signés par la racine, ils délèguent la certification.

- Certificat final (End Entity) : celui installé sur le site.

Bon à savoir

Si un maillon de la chaîne est absent ou compromis, la connexion est jugée non fiable.

Comment le navigateur vérifie-t-il un certificat SSL ?

Les navigateurs effectuent plusieurs contrôles :

- Validité temporelle : le certificat ne doit pas être expiré.

- Correspondance du domaine : le CN ou SAN doit correspondre exactement.

- Autorité de certification : l’émetteur doit être reconnu.

- Révocation : vérification via OCSP ou CRL.

- Chaîne complète : tous les certificats intermédiaires doivent être présents.

Résultat côté utilisateur :

- Cadenas vert/gris = sécurisé.

- Avertissement rouge/orange = problème de certificat.

- « Non sécurisé » = absence de HTTPS.

Pourquoi le SSL est essentiel pour un site web ?

Mettre en place un certificat SSL n’est plus une option : c’est devenu un standard incontournable pour tout site Internet, qu’il s’agisse d’un blog, d’un site vitrine ou d’une plateforme e-commerce. Au-delà du simple cadenas affiché dans la barre d’adresse, le SSL joue un rôle stratégique : il protège les données, renforce la confiance des visiteurs, améliore le référencement et garantit la conformité réglementaire.

Ces bénéfices se déclinent en quatre dimensions principales :

Impact sur la sécurité des données

SSL protège contre trois menaces majeures :

- Espionnage passif : sans SSL, les données circulent en clair et peuvent être interceptées.

- Man-in-the-Middle : SSL empêche qu’un attaquant modifie ou intercepte vos communications.

- Injection de contenu : SSL garantit l’intégrité des données transmises.

Exemple

- Connexion bancaire : vos identifiants restent confidentiels.

- Paiement e-commerce : vos données bancaires sont chiffrées.

- Formulaire médical : vos données de santé ne peuvent être interceptées.

Amélioration de la confiance utilisateur

La sécurité visible influence directement le comportement des internautes. La présence du cadenas et du préfixe « https » est perçue comme un gage de fiabilité, tandis qu’un site marqué « Non sécurisé » inspire immédiatement de la méfiance et décourage les visiteurs.

Bon à savoir

- 85 % des internautes abandonnent un achat si HTTPS est absent.

- Un site non sécurisé peut subir une chute de conversion allant jusqu’à 25 %.

Avantages SEO et conformité réglementaire

Le SSL n’est pas seulement une mesure de sécurité : il a aussi un impact direct sur la visibilité et la conformité d’un site.

- SEO : depuis 2014, Google privilégie les sites en HTTPS. Depuis 2018 (Chrome 68), les sites HTTP sont clairement signalés comme « Non sécurisés ».

- Conformité légale : plusieurs réglementations imposent le chiffrement des données sensibles :

- RGPD (article 32) : obligation de mettre en place des mesures techniques de protection, dont le chiffrement.

- PCI DSS : TLS 1.2 minimum pour sécuriser les paiements.

- Lois sectorielles : exigences spécifiques en santé, finance et éducation.

Astuce

SSL n’est pas seulement un outil technique, c’est aussi un facteur de SEO et un prérequis réglementaire.

Est-ce qu’un SSL protège contre les attaques ?

Le SSL est un outil puissant, mais il ne couvre qu’une partie du spectre des menaces.

- Protège contre : interception des données, attaques Man-in-the-Middle, modification des informations en transit.

- Ne protège pas contre : attaques ciblant directement les serveurs (intrusions, malwares), failles applicatives (SQLi, XSS), phishing utilisant des certificats valides, ingénierie sociale.

Bon à savoir

Le SSL est donc une brique essentielle, mais il doit être complété par une stratégie de cybersécurité globale : firewall, détection d’intrusion, correctifs réguliers, sensibilisation des utilisateurs.

Les types de certificats Secure Sockets Layer

Il existe plusieurs types de certificats SSL/TLS, adaptés aux besoins et à la taille des organisations. Le choix dépend du niveau de validation souhaité, du nombre de domaines à sécuriser et du degré de confiance attendu par les utilisateurs.

Les certificats se distinguent principalement par leur niveau de validation :

Domain Validation (DV)

Le certificat DV (Domain Validation) est le plus simple et le plus rapide à obtenir. Il vérifie uniquement que le demandeur contrôle bien le nom de domaine, par exemple via un email, un enregistrement DNS ou un fichier placé sur le serveur. Son émission se fait en quelques minutes seulement. Ce type de certificat convient aux blogs, aux sites vitrines ou encore aux environnements de test. En revanche, il ne fournit aucune garantie sur l’identité réelle de l’organisation qui exploite le site.

Organization Validation (OV)

Le certificat OV (Organization Validation) va plus loin en confirmant à la fois le contrôle du domaine et l’existence légale de l’organisation. L’autorité de certification s’appuie sur des documents administratifs pour valider la demande, ce qui allonge légèrement le délai d’émission (généralement un à trois jours). Ce certificat renforce la crédibilité d’un site et se destine aux entreprises qui souhaitent mettre en avant leur sérieux et leur fiabilité.

Extended Validation (EV)

Le certificat EV (Extended Validation) représente le niveau de validation le plus strict. L’autorité de certification procède à des vérifications approfondies : existence légale, adresse physique, activité opérationnelle. Cette procédure peut prendre de une à deux semaines. En contrepartie, elle confère le degré de confiance le plus élevé. Ce type de certificat est principalement adopté par les banques, les grandes plateformes e-commerce et les institutions où la sécurité et la confiance sont essentielles.

Certificats Wildcard, multi-domaines, SAN

Au-delà du niveau de validation, les certificats diffèrent par leur couverture :

- Wildcard : protège un domaine et tous ses sous-domaines (ex. *.exemple.com).

- Multi-domaines (UCC) : protège plusieurs domaines distincts (ex. exemple.com + autresite.fr).

- SAN (Subject Alternative Name) : extension permettant d’ajouter plusieurs identités (domaines, IP, adresses email) dans un même certificat.

Exemple

Une entreprise SaaS peut utiliser un certificat wildcard pour protéger tous ses sous-domaines (app.exemple.com, api.exemple.com, etc.), et un multi-domaines pour couvrir plusieurs marques.

Quelle est la différence entre un certificat gratuit et payant ?

Les certificats gratuits, proposés par des services comme Let’s Encrypt ou ZeroSSL, présentent plusieurs avantages. Ils sont délivrés sans frais, utilisent les mêmes standards de chiffrement que les certificats payants (AES-256, RSA 2048) et peuvent être mis en place rapidement. En revanche, leur validité est limitée à 90 jours, ils se limitent à la validation de domaine (DV) et ne s’accompagnent ni de support technique ni de garantie financière.

Les certificats payants, quant à eux, offrent un niveau de service plus complet. Ils peuvent inclure une validation OV ou EV, bénéficient d’une durée de validité plus longue (jusqu’à 13 mois) et donnent accès à un support technique disponible 24/7. Ils s’accompagnent également de garanties financières, pouvant aller jusqu’à plusieurs millions d’euros, ainsi que d’outils de gestion avancés, utiles pour les entreprises et organisations qui ont des besoins de sécurité critiques.

Quelle est la durée de validité d’un certificat SSL ?

La durée de validité des certificats SSL a considérablement évolué au fil du temps. Avant 2011, certains pouvaient être valables jusqu’à dix ans. Aujourd’hui, les règles sont beaucoup plus strictes : depuis 2020, un certificat SSL/TLS ne peut excéder 13 mois (398 jours).

Cette limitation vise à renforcer la sécurité en réduisant la durée d’exploitation d’une clé potentiellement compromise et en incitant à un renouvellement régulier des certificats.

Un certificat expiré entraîne immédiatement des conséquences négatives :

- Blocage du site par les navigateurs.

- Perte de trafic et de visiteurs.

- Impact négatif sur le référencement naturel.

Dégradation de l’image et de la crédibilité de l’organisation.

Astuce

La surveillance et l’automatisation du renouvellement des certificats sont indispensables pour éviter toute interruption de service et maintenir la confiance des utilisateurs.

Comment obtenir un certificat SSL pour son entreprise ?

Mettre en place un certificat SSL/TLS dans une organisation suit un processus relativement standardisé. Il implique à la fois la génération de clés cryptographiques, la validation du domaine et l’installation du certificat sur le serveur.

Étapes d’installation d’un certificat

- Générer une CSR (Certificate Signing Request) : cette requête contient la clé publique du serveur et les informations du domaine ou de l’organisation.

- Choisir le type de certificat adapté : DV, OV, EV, wildcard ou multi-domaines selon les besoins.

- Valider le domaine et/ou l’organisation : par email, enregistrement DNS, fichier HTTP ou fourniture de documents légaux.

- Installer le certificat sur le serveur : compatible avec les principales solutions comme Apache, Nginx ou IIS.

- Forcer l’utilisation de HTTPS : via des redirections et l’activation de HSTS (HTTP Strict Transport Security) pour éviter tout retour en HTTP non sécurisé.

Exemple de configuration Apache :

<VirtualHost *:443>

ServerName www.exemple.com

SSLEngine on

SSLCertificateFile /etc/ssl/cert.crt

SSLCertificateKeyFile /etc/ssl/private.key

SSLCertificateChainFile /etc/ssl/intermediate.crt

</VirtualHost>

Managed TLS/SSL : qu’est-ce que c’est ?

Le Managed TLS/SSL désigne des services qui automatisent l’ensemble du cycle de vie des certificats : émission, installation et renouvellement. Des solutions comme Cloudflare Universal SSL, AWS Certificate Manager ou Let’s Encrypt permettent ainsi de simplifier la gestion et d’éviter les erreurs humaines.

Principaux avantages :

- Élimination du risque d’oubli de renouvellement.

Gain de temps pour les équipes IT grâce à une gestion centralisée. - Conformité assurée avec les standards de sécurité actuels (TLS 1.2 et supérieurs).

Que faire si le certificat SSL expire ?

Un certificat SSL expiré entraîne un blocage immédiat du site par les navigateurs, ce qui peut provoquer une perte de visiteurs et nuire à l’image de l’entreprise.

- Réagir rapidement : en cas d’expiration, il est recommandé d’émettre en urgence un certificat DV provisoire afin de rétablir la sécurité des échanges.

- Prévenir durablement : la meilleure solution reste de mettre en place une surveillance active et un renouvellement automatisé des certificats pour éviter toute interruption de service.

Attention

Un certificat expiré n’est pas une fatalité technique, mais un problème organisationnel qui peut être évité avec une bonne gouvernance et des outils adaptés.

Dépannage et erreurs courantes liées au SSL

Même avec une installation correcte, il n’est pas rare de rencontrer des erreurs liées aux certificats SSL/TLS. Ces problèmes proviennent généralement d’un certificat mal configuré, expiré ou émis par une autorité non reconnue.

« Votre connexion n’est pas privée »

Ce message d’alerte apparaît dans les navigateurs comme Chrome, Firefox ou Safari lorsqu’une connexion HTTPS n’est pas jugée fiable. Il signale que le certificat SSL est invalide ou mal configuré.

Causes fréquentes :

- Certificat expiré.

- Nom de domaine qui ne correspond pas.

- Chaîne de confiance incomplète (certificat intermédiaire manquant).

- Autorité de certification non reconnue.

Comment diagnostiquer un problème de certificat SSL ?

Plusieurs outils permettent d’identifier rapidement l’origine d’un problème SSL :

- SSL Labs : fournit une analyse complète de la configuration d’un site et une note de A+ à F.

- OpenSSL : outil en ligne de commande pour tester et vérifier un certificat.

- cURL : permet des tests rapides de connexion HTTPS.

- Logs serveur : utiles pour retrouver la cause exacte des erreurs.

Erreurs SSL fréquentes

Certaines erreurs sont récurrentes et bien connues des administrateurs systèmes :

ERR_CERT_DATE_INVALID : certificat expiré ou non encore valide.

ERR_CERT_COMMON_NAME_INVALID : le domaine du certificat ne correspond pas à l’URL visitée.

ERR_CERT_AUTHORITY_INVALID : certificat émis par une autorité non reconnue.

ERR_SSL_VERSION_OR_CIPHER_MISMATCH : protocole ou algorithme de chiffrement incompatible.

Tableau des erreurs SSL courantes :

| Code d’erreur | Cause probable | Solution rapide |

|---|---|---|

| ERR_CERT_DATE_INVALID | Le certificat est expiré ou sa date de validité est incorrecte. | Renouveler le certificat et vérifier l’horloge système du serveur. |

| ERR_CERT_COMMON_NAME_INVALID | Le domaine ne correspond pas au certificat (ex. certificat pour example.com utilisé sur www.example.com). | Émettre un certificat couvrant le bon domaine (SAN ou wildcard). |

| ERR_CERT_AUTHORITY_INVALID | Le certificat provient d’une autorité non reconnue par le navigateur. | Utiliser un certificat signé par une AC de confiance (Let’s Encrypt, DigiCert, Sectigo, etc.). |

| ERR_SSL_VERSION_OR_CIPHER_MISMATCH | Le serveur utilise un protocole ou un algorithme de chiffrement obsolète (TLS 1.0/1.1, SHA-1, etc.). | Mettre à jour la configuration pour supporter uniquement TLS 1.2 et TLS 1.3 avec des suites de chiffrement modernes. |

| NET::ERR_CERT_REVOKED | Le certificat a été révoqué par l’autorité de certification. | Générer et installer un nouveau certificat valide. |

| SSL Handshake Failed | Erreur lors de la négociation TLS (mauvaise configuration ou incompatibilité entre client et serveur). | Vérifier la configuration SSL, les certificats intermédiaires et la compatibilité protocole/ciphers. |

Comment vider le cache SSL de mon navigateur ?

Vider le cache SSL peut être nécessaire lorsqu’un navigateur conserve en mémoire un ancien certificat ou une configuration obsolète. Cela permet de résoudre certains problèmes d’affichage ou d’erreur SSL.

- Chrome / Edge : Paramètres → Confidentialité → Effacer les données de navigation.

- Firefox : Menu Vie privée → Effacer le cache.

- Safari : Menu Développement → Vider les caches.

Attention

Cette opération efface les données de session, et il peut être nécessaire de se reconnecter aux sites visités.

Pourquoi Chrome bloque-t-il mon certificat SSL valide ?

Il arrive que Chrome signale comme non sûr un certificat pourtant valide. Ce blocage peut être lié à plusieurs causes :

- Absence de conformité à la Certificate Transparency (obligation de journalisation publique).

- Utilisation d’algorithmes de chiffrement obsolètes comme SHA-1 ou les anciens protocoles TLS 1.0/1.1.

- Mauvaise configuration de mécanismes de sécurité comme HPKP ou DNS CAA.

- Politiques de sécurité d’entreprise ou interférences d’extensions installées dans le navigateur.

Un certificat SSL peut-il être falsifié ?

De la même manière qu’un certificat peut être émis de façon frauduleuse, un email peut être usurpé pour tromper l’utilisateur. C’est pour cela qu’existent des protocoles comme DMARC, l’expéditeur.

Pour limiter ces risques, plusieurs mesures de protection existent :

- Certificate Transparency : journal public qui enregistre tous les certificats émis et permet de détecter les anomalies.

- DNS CAA : mécanisme qui restreint les autorités autorisées à délivrer des certificats pour un domaine donné.

- Surveillance active : suivi régulier des certificats liés à vos domaines pour identifier rapidement une émission non autorisée.

Même si le certificat reste un élément de confiance, il doit s’intégrer dans une stratégie de sécurité plus large, incluant la vigilance et la supervision continue.

Historique et évolution du protocole SSL

Depuis son apparition en 1995, le protocole SSL a connu plusieurs évolutions majeures :

- SSL 2.0 (1995) : pionnier, mais très vulnérable.

- SSL 3.0 (1996) : amélioration notable, mais compromis en 2014 par la faille POODLE.

- TLS 1.0 (1999) : première version standardisée, vulnérable aux attaques BEAST et CRIME.

- TLS 1.1 (2006) : amélioration de la sécurité, mais aujourd’hui totalement obsolète et désactivé dans les navigateurs.

- TLS 1.2 (2008) : robuste, encore largement utilisé aujourd’hui.

- TLS 1.3 (2018) : plus rapide, plus sûr, désormais la norme de référence.

Et après TLS 1.3 ?

Depuis 2018, TLS 1.3 est la norme de référence en matière de sécurité des communications web. À ce jour, aucune version officielle TLS 1.4 n’a été standardisée. Cependant, la recherche et les acteurs du secteur travaillent déjà sur les prochaines étapes.

La priorité est d’intégrer la cryptographie post-quantique (PQC), capable de résister aux futurs ordinateurs quantiques. Plusieurs expérimentations sont en cours :

- CECPQ2 : un protocole hybride qui combine la cryptographie elliptique classique avec des algorithmes post-quantiques.

- Extensions TLS 1.3 post-quantiques : tests menés par des acteurs comme Cloudflare ou Google pour introduire des algorithmes résistants aux attaques quantiques.

- Nouvelles optimisations : réduction de la latence et meilleure performance des échanges de clés post-quantiques.

Bon à savoir

L’avenir de TLS prendra probablement la forme de TLS 1.3 renforcé par des extensions post-quantiques, avant une éventuelle nouvelle version majeure. Cela signifie que les entreprises doivent déjà anticiper l’arrivée du chiffrement post-quantique pour rester sécurisées face aux menaces de demain.

Pourquoi SSL a été remplacé par TLS ?

SSL présentait des failles structurelles impossibles à corriger. Son successeur TLS a apporté des améliorations décisives :

- Algorithmes modernes et résistants aux attaques.

- Confidentialité renforcée avec le Perfect Forward Secrecy.

- Meilleures performances grâce à un handshake optimisé.

- Protection contre les attaques par rétrogradation (downgrade).

Aujourd’hui, TLS est la colonne vertébrale de la sécurité web, garantissant confidentialité, authenticité et intégrité des communications.

Au-delà du cadenas : vers une cybersécurité globale

Le chiffrement SSL/TLS est indispensable, mais il reste limité à la protection des échanges web. Or, les menaces actuelles dépassent largement ce cadre : phishing sophistiqué, ransomwares, fuites de données internes, attaques ciblant les emails ou les mots de passe.

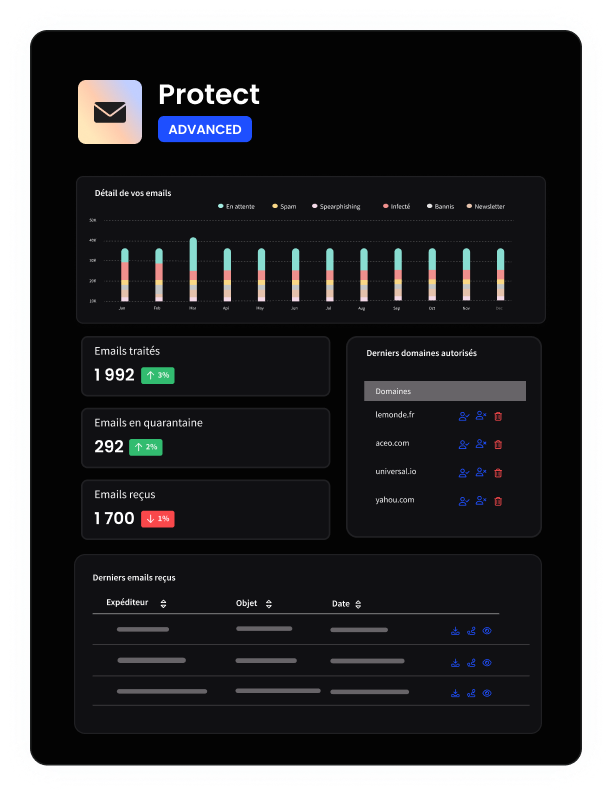

Pour répondre à ces enjeux, les entreprises doivent s’appuyer sur une solution qui va bien plus loin qu’un simple certificat :

- Protection complète des emails contre l’hameçonnage et les pièces jointes malveillantes.

- Navigation sécurisée pour bloquer les sites frauduleux et les téléchargements à risque.

- Gestion centralisée des identités et des mots de passe pour réduire les failles humaines.

- Formation et sensibilisation des collaborateurs afin de transformer le maillon faible en première ligne de défense.

- Supervision continue pour détecter et bloquer rapidement toute tentative d’attaque.