Ce qu'il faut retenir sur les hackers

- Le terme hacker ne désigne pas forcément un criminel. À l’origine, il désignait un passionné de code et d’ingéniosité technique, bien avant d’être associé aux pirates informatiques.

- Avec les années 80 et la pop culture, l’image du hacker s’est déformée, devenant celle d’un danger numérique, une confusion encore très répandue entre hacking et cybercriminalité.

- Il existe plusieurs profils : les white hats (éthiques), les black hats (malveillants), les grey hats (intermédiaires), les hacktivistes (militants) et les script kiddies (débutants).

- Les hackers éthiques jouent un rôle essentiel dans la cybersécurité moderne. Ils testent les défenses, identifient les failles et préviennent les attaques avant qu’elles ne se produisent.

- Le piratage, lui, repose sur la recherche d’un gain ou d’un impact, via le phishing, les ransomwares, les injections SQL ou d’autres exploits techniques souvent liés à des erreurs humaines.

Comprendre la culture du hacking, c’est apprendre à mieux protéger son entreprise, ses données et ses collaborateurs, en s’appuyant sur la formation, la prévention et des outils de sécurité avancés.

On les admire ou on les redoute. Parfois les deux à la fois. Ils font la une des journaux, alimentent les scénarios des séries et font frémir les responsables informatiques. Certains défient les systèmes pour mieux les comprendre. D’autres les brisent sans aucun scrupule. Mais derrière les mythes et les fantasmes, il y a une réalité bien plus complexe.

Ce mot, que l’on utilise à tort et à travers, recouvre un univers entier : celui des passionnés du code, des bidouilleurs brillants, des gardiens de la sécurité numérique, mais aussi des cybercriminels. Il suffit de tendre l’oreille dans un open space, de suivre un fil d’actualité tech, ou d’ouvrir un rapport d’incident pour le croiser. Il est partout, mais rarement expliqué avec justesse.

Si votre entreprise dépend d’un réseau, d’une base de données ou d’un site web, alors vous êtes concerné. Car les intrusions, les failles et les compromissions n’arrivent pas “aux autres”. Et ceux qui les provoquent ne ressemblent pas toujours à ce qu’on imagine. Derrière l’écran, il y a souvent une logique, une méthode, parfois même une mission.

Comprendre ce qui se cache derrière ce terme, c’est faire un pas vers plus de lucidité numérique. C’est aussi mieux se protéger, mieux collaborer avec les bons profils, et éviter les amalgames contre-productifs. Ce sujet mérite bien plus qu’un simple cliché. Il demande un vrai décryptage.

Le mot “hacker” : origine, histoire, malentendus

Oubliez les capuches noires et les écrans verts. À l’origine, le mot “hacker” n’avait rien de menaçant. Il désignait, dans les années 1960, un étudiant du MIT capable de repousser les limites d’un système informatique… pour le plaisir du défi. C’était un compliment, presque un titre de noblesse dans le milieu tech.

Ces premiers “hackers” manipulaient le matériel, détournaient des lignes de code, amélioraient des logiciels sans autorisation formelle, mais toujours avec une motivation claire : apprendre, comprendre, optimiser. On les appelait aussi des bidouilleurs ou des makers, bien avant que ces termes ne soient à la mode.

De la culture tech aux médias grand public

C’est dans les années 80 que le mot commence à basculer. La sortie du film WarGames en 1983, suivie par des reportages sensationnalistes aux États-Unis, propulse le “hacker” au rang de menace. Pour le grand public, il devient synonyme de pirate informatique, souvent jeune, marginal, dangereux.

Résultat ? Une confusion durable entre hacking et cybercriminalité. Dans l’imaginaire collectif, tous ceux qui touchent au code deviennent suspects. Pourtant, c’est comme dire qu’un serrurier est forcément cambrioleur.

Aujourd’hui encore, la presse généraliste emploie “hacker” pour désigner les auteurs d’attaques informatiques, là où les professionnels distinguent strictement hacking éthique et piratage malveillant.

La représentation du hacking dans la pop culture a également joué un rôle important dans la perception de ce phénomène, transformant un art du coding en une légende urbaine souvent romancée et exagérée.

Il est également intéressant d’observer les tendances de piratage actuelles, qui évoluent au rythme des innovations technologiques et des comportements des cybercriminels. Ces évolutions permettent d’anticiper les futures stratégies d’attaque et d’adapter les défenses.

Quelques figures emblématiques du hacking

- Kevin Mitnick : accusé d’avoir pénétré dans les réseaux de Motorola ou Nokia dans les années 90. Il est devenu consultant en sécurité après sa libération.

- Adrian Lamo : connu pour avoir infiltré les bases de données du New York Times. C’est lui qui a dénoncé Chelsea Manning.

- Marcus Hutchins : inconnu du grand public jusqu’à ce qu’il stoppe le ransomware WannaCry… puis soit arrêté pour un ancien malware développé plus jeune.

Tous incarnent des facettes très différentes du hacking. Curiosité, militantisme, ambition, autodéfense… Les motivations varient, mais la compétence technique reste leur point commun.

Les grands types de hackers

On parle souvent de “hacker” comme d’un bloc uniforme. En réalité, c’est un terme générique qui regroupe des profils très différents. Leur point commun : une grande maîtrise technique. Leur différence : ce qu’ils en font. Il ne suffit pas d’écrire du code pour être éthique, et ce n’est pas parce qu’on découvre une faille qu’on l’exploite.

Voici les principales catégories pour y voir plus clair.

White hats : les gardiens éthiques

Les white hats sont les hackers « du bon côté ». Ils agissent légalement, souvent dans le cadre d’un contrat ou d’un audit commandé par une entreprise. Leur rôle est de tester les systèmes, d’identifier les failles, et de recommander des actions correctives. On les appelle aussi pentesteurs ou testeurs d’intrusion.

Ces experts peuvent être salariés d’une agence de cybersécurité, freelances, ou encore participants à des programmes de bug bounty. Leur travail est essentiel : ils mettent à l’épreuve les défenses des systèmes, sans chercher à nuire.

Leur démarche repose sur une charte claire, souvent formalisée par des normes comme l’ISO 27001 ou des engagements de confidentialité. Le hacking éthique n’est pas un jeu, c’est une mission de confiance.

Black hats : les pirates malveillants

À l’inverse des white hats, les black hats exploitent les failles dans un but offensif : vol de données, sabotage, extorsion ou déstabilisation. Ils agissent sans autorisation, souvent dans l’ombre, en s’appuyant sur des outils de contournement, des réseaux chiffrés et une parfaite connaissance des systèmes qu’ils visent.

Ces attaques ne sont pas toujours le fait d’un individu isolé. Certains opèrent au sein de groupes structurés, appelés hackers collectifs, qui mutualisent leurs compétences pour mener des opérations ciblées. Entreprises, hôpitaux, collectivités, individus : tout le monde peut devenir une cible.

Leur logique est simple : tirer profit d’une faille. Vente de bases de données, blocage de services contre rançon, publication de documents sensibles… Les méthodes évoluent, se perfectionnent, mais l’objectif reste le même : exploiter, puis monétiser la vulnérabilité.

Exemple

Derrière les attaques les plus visibles, on retrouve souvent des collectifs organisés.

- LockBit cible hôpitaux et institutions publiques avec des ransomwares efficaces et rapides. Conti, structuré comme une entreprise, a mené des campagnes massives avant de se disperser sous pression.

- Lapsus$ joue la carte du coup d’éclat, en s’infiltrant chez Microsoft ou Samsung avec des méthodes peu orthodoxes.

- Anonymous, plus ancien, agit dans une logique politique et décentralisée.

- REvil, longtemps redouté, a montré jusqu’où un groupe peut aller pour monétiser une faille.

Ces collectifs rappellent une chose : le piratage est devenu une industrie. Et elle ne travaille jamais seule.

Grey hats et zones grises

Plus ambigus, les grey hats naviguent entre l’éthique et l’illégalité. Ils peuvent découvrir une faille sur un site sans autorisation, la corriger… ou la divulguer publiquement pour alerter. Ils n’agissent pas forcément par malveillance, mais sans cadre contractuel ni validation préalable.

Certains grey hats deviennent white hats avec le temps. D’autres se radicalisent, ou changent de posture selon le contexte. Ce sont des profils difficiles à classer, mais dont les actions ont souvent un impact fort.

Script kiddies : les apprentis hackers

Le terme peut sembler péjoratif, et il l’est souvent. Il désigne les novices qui utilisent des outils préexistants pour lancer des attaques simples, sans vraiment comprendre ce qu’ils font. Ils téléchargent des scripts, lancent des scans, exécutent des exploits… sans coder une ligne.

Ce sont parfois des adolescents curieux, parfois des individus mal intentionnés qui cherchent une porte d’entrée rapide. Ils peuvent sembler inoffensifs, mais certains dégâts sont bien réels : fuites de données, blocages de sites, vols d’identifiants…

Hacktivistes : les militants du numérique

Une branche engagée de l’univers hacker : l’hacktivisme. Ici, le hacking devient un moyen d’expression. Le but n’est pas de voler ou de saboter, mais de dénoncer une injustice, défendre une cause sociale ou politique, ou attaquer symboliquement une organisation. Cela peut prendre la forme de fuites de données, de défigurations de sites ou de campagnes de saturation.

Ce type d’engagement numérique montre à quel point les motivations dans le monde du hacking peuvent être multiples, souvent idéologiques, et parfois très organisées.

Comparatif des profils de hackers

| Type | Objectif principal | Cadre légal | Niveau technique |

|---|---|---|---|

| White hat | Renforcer la sécurité | Autorisé | Élevé |

| Black hat | Exploiter, nuire ou monnayer | Illégal | Élevé |

| Grey hat | Révéler ou tester sans mandat | Flou | Variable |

| Script kiddie | Imiter ou perturber | Illégal | Faible |

| Hacktiviste | Dénoncer, perturber pour une cause | Variable | Moyen à élevé |

Hacker ou pirate informatique : quelle différence ?

La confusion entre les deux est tenace. Pourtant, tout expert en cybersécurité vous le dira : un hacker n’est pas nécessairement un pirate. L’un agit parfois dans le cadre de la loi, l’autre la contourne systématiquement. C’est l’intention, le contexte et l’autorisation qui font toute la différence.

L’éthique au cœur de la pratique

Un hacker peut auditer un système, révéler une faille, alerter une entreprise. S’il le fait avec autorisation ou dans un cadre toléré comme un programme de bug bounty, il est dans son droit. On parle alors de hacking éthique ou responsable.

À l’inverse, un pirate exploite les vulnérabilités dans un but malveillant : voler, détruire, escroquer, saboter. Il n’y a pas de contrat, pas de cadre légal, pas de transparence. Son action est dissimulée, et souvent irréversible.

La frontière peut sembler floue, mais elle ne l’est pas pour les professionnels. Ce n’est pas l’outil qui rend coupable, c’est l’usage qu’on en fait.

Le rôle important des hackers dans la cybersécurité

Aujourd’hui, aucune stratégie de sécurité ne peut se passer d’eux. Les hackers éthiques jouent un rôle de sentinelles numériques. Ils pensent comme les attaquants, sans en avoir les intentions. Ils testent les défenses, anticipent les attaques, identifient les points faibles… avant qu’il ne soit trop tard.

Sans eux, les entreprises navigueraient à l’aveugle. Le hacking responsable permet de réduire les surfaces d’attaque, de corriger les failles invisibles, de faire évoluer les pratiques internes. Leur rôle est donc défensif, proactif, indispensable.

Ce qu’un pirate cherche vraiment à faire

Un pirate informatique ne veut pas juste “rentrer dans le système”. Il a un but précis : accéder à des données confidentielles, bloquer un service, semer le doute ou gagner de l’argent. Il peut vendre des accès, diffuser des malwares complexes, dont leur compréhension est essentielle pour les contrer, publier des documents volés, ou chiffrer un serveur et réclamer une rançon.

Les méthodes sont variées : phishing, social engineering, attaques par force brute, exploitation de failles connues mais non corrigées… C’est une logique d’opportunité. Et elle ne cible pas uniquement les grandes entreprises. Les PME, les associations, les hôpitaux : tout le monde est concerné.

Techniques de hacking : comment les hackers s’y prennent ?

On imagine souvent un individu tapotant frénétiquement sur son clavier, entouré d’écrans défilant à toute vitesse. En réalité, la majorité des intrusions ne relèvent pas du génie, mais d’une connaissance fine des faiblesses humaines et techniques. Le hacking repose sur des méthodes éprouvées, qui évoluent au rythme des technologies.

Failles, vulnérabilités et exploit

Tout commence par une ouverture. Cette faille peut être une mauvaise configuration, un mot de passe par défaut, un oubli de mise à jour ou une faille logicielle non corrigée. On parle alors de vulnérabilité.

Lorsqu’un hacker en tire profit pour contourner les protections d’un système, on parle d’exploit. Il ne s’agit pas nécessairement d’un code complexe : parfois, un simple formulaire web mal sécurisé suffit pour accéder à des données confidentielles.

Le travail consiste à identifier ces faiblesses avant qu’un pirate ne le fasse. D’où l’intérêt des tests d’intrusion réalisés par des professionnels.

Test d’intrusion vs piratage

Le test d’intrusion, ou pentest, est une opération encadrée, menée par un expert mandaté. Il simule les techniques d’attaque d’un pirate, mais avec l’autorisation du client. L’objectif : évaluer la solidité des défenses.

À l’inverse, le piratage est une action non autorisée, souvent anonyme, toujours illégale. Elle vise à obtenir un gain (financier ou stratégique), à nuire ou à démontrer une faille de manière spectaculaire.

Ce qui change ? Le cadre, l’intention, la méthode. L’un sécurise, l’autre met en danger.

Attention

Même un test d’intrusion peut être considéré comme une infraction s’il est réalisé sans accord écrit ou sans périmètre défini. Mieux vaut être mandaté et documenter chaque étape.

Méthodes courantes : phishing, injection SQL, etc.

Les techniques d’attaque sont nombreuses, mais certaines restent les plus fréquentes :

- Phishing : l’envoi d’un faux mail pour piéger l’utilisateur (ex. : un faux lien vers une page de connexion).

- Injection SQL : modification d’une requête pour accéder à une base de données ou l’altérer.

- Cross-Site Scripting (XSS) : insertion de scripts malveillants dans des pages web consultées par d’autres utilisateurs.

- Brute force : tentative automatisée de mots de passe.

- Ransomware : chiffrement des fichiers et demande de rançon en échange de la clé de déchiffrement.

Ce ne sont pas des magies noires, mais souvent des failures de sécurité populaires qui témoignent d’une négligence ou d’une mauvaise configuration, accessibles à qui prend le temps d’apprendre et de comprendre. La meilleure défense reste donc la connaissance.

Des cas concrets : grands hacks et cyberattaques célèbres

On comprend mieux les enjeux du hacking lorsqu’on observe ses effets réels. Certaines attaques ont changé la donne pour des entreprises, des institutions… ou des pays entiers. Elles rappellent qu’une faille négligée peut coûter des millions. Et qu’il ne s’agit pas d’un problème technique, mais d’un risque stratégique.

Trello, Sony, Equifax… les attaques marquantes

En 2024, des milliers de tableaux Trello privés, mal configurés se sont retrouvés accessibles publiquement via une simple recherche Google. On y a retrouvé des informations internes, des coordonnées de collaborateurs, des mots de passe en clair. Il n’a pas fallu de piratage sophistiqué, juste une mauvaise gestion des droits d’accès.

L’affaire Sony Pictures, en 2014, a exposé des mails internes embarrassants, des données RH et des contrats confidentiels. L’attaque, attribuée à un groupe lié à la Corée du Nord, visait à empêcher la sortie d’un film satirique. Le message était clair : le cyberespace peut être un terrain de pression politique.

En 2017, l’agence de crédit américaine Equifax a subi une attaque massive due à une faille non corrigée dans Apache Struts. Résultat : 147 millions de dossiers volés, dont des numéros de sécurité sociale. L’affaire a coûté plusieurs milliards en amendes, réparations et frais juridiques.

Ces incidents montrent une constante : ce n’est pas la complexité du code qui rend vulnérable, mais la négligence humaine ou organisationnelle.

En France aussi : attaques contre les hôpitaux, collectivités, entreprises

La France n’est pas épargnée. En 2022, le Centre Hospitalier Sud Francilien (CHSF) de Corbeil-Essonnes a été paralysé par une attaque par ransomware. Les urgences ont été redirigées, les données médicales chiffrées, et une rançon de plusieurs millions d’euros a été exigée.

D’autres cas touchent des collectivités territoriales, des éditeurs de logiciels ou des groupes industriels. L’Agence nationale de la sécurité des systèmes d’information (ANSSI) recense chaque année des centaines d’incidents majeurs, souvent sous-déclarés.

Les cibles ne sont pas toujours prestigieuses. Ce sont souvent celles dont la sécurité est sous-estimée, ou les systèmes trop anciens. La faille devient alors une porte ouverte, peu importe la taille de l’entreprise.

Comment le hacking peut impacter une entreprise

Une cyberattaque ciblée n’est pas qu’un simple bug à corriger. Elle touche le cœur de l’entreprise : son fonctionnement, ses clients, sa réputation. Et souvent, elle coûte plus que prévu.

Quand tout s’arrête

Un simple clic malheureux peut tout bloquer. En mars 2024, une PME industrielle a vu ses chaînes de production figées pendant 72 heures à cause d’un ransomware envoyé par e-mail. Perte estimée : plus de 400 000 euros. Et encore, c’était sans compter les heures passées à rétablir les accès et rassurer les clients.

Dès qu’un système tombe, les appels s’accumulent, les délais explosent, la panique s’installe. Et les clients, eux, ne reviennent pas toujours.

La confiance ne revient pas aussi vite

Selon une étude Forrester (2023), 77 % des responsables IT déclarent avoir subi au moins une fuite de données dans l’année. Derrière ce chiffre : une réalité simple. Quand les clients apprennent qu’un mot de passe ou une facture a fuité, ils doutent. Ils changent de fournisseur. Ils parlent.

Un chiffre de Forrester encore : une entreprise victime d’un vol de données perd en moyenne 30 % de la confiance client dans les 90 jours qui suivent. Et il faut bien plus de temps pour la regagner.

Le prix de l’oubli

La CNIL ne plaisante pas. En cas de fuite de données personnelles, vous avez 72 heures pour déclarer l’incident. Sinon, c’est une amende, souvent salée. En 2023, elle a prononcé plus de 32 millions d’euros de sanctions. Certaines pour des failles qui auraient pu être évitées avec une simple mise à jour.

Le RGPD prévoit jusqu’à 4 % du chiffre d’affaires mondial. Ce n’est pas qu’une ligne dans un règlement. C’est une vraie menace si vous n’êtes pas prêt.

Et si l’erreur ne venait pas de vous ?

En mai 2024, une société de services numériques française a été piratée. Le problème : elle gérait l’infogérance de 40 clients. Résultat : les données de tous ces clients ont été exposées, alors qu’aucun d’eux n’était visé à la base.

C’est ça, l’effet domino. Et c’est pour ça qu’il faut aussi surveiller la cybersécurité… de ses prestataires.

Pourquoi faire appel à une entreprise de cybersécurité

Parce que c’est leur métier. Une entreprise en cybersécurité sérieuse ne vend pas des pare-feu. Elle analyse, teste, corrige. Elle simule des attaques, ferme les portes ouvertes, forme vos équipes. Et elle vous évite surtout de payer dix fois plus quand il est déjà trop tard. Une bonne agence, c’est une économie. Pas une dépense.

Se protéger du hacking : bonnes pratiques

Pas besoin de supercalculateur ni de cryptographie quantique pour sécuriser une entreprise. La majorité des intrusions réussissent parce que les bases ne sont pas respectées. Voici les gestes simples, mais souvent négligés, qui font toute la différence.

Mettez à jour. Sérieusement.

La plupart des attaques exploitent des failles connues. Très connues. Celles pour lesquelles un correctif existe déjà. Mais si le patch n’est pas appliqué, la faille reste ouverte.

En avril 2024, une attaque ciblant une faille non corrigée sur Microsoft Exchange a touché des dizaines d’entreprises françaises. Le correctif était disponible depuis plus de deux mois. L’exploitation ? Automatisée. L’intrusion ? Invisible pendant des semaines. Ce n’est pas de la malchance. C’est de la négligence.

Changez vos mots de passe (et renforcez-les)

Un mot de passe réutilisé sur plusieurs services, c’est une autoroute pour les attaquants. Un mot de passe court, c’est un feu vert.

Utilisez un gestionnaire de mot de passe. Activez l’authentification à deux facteurs partout où c’est possible. Et oubliez les post-its sous le clavier.

Astuce

Utilisez notre générateur de mot de passe sécurisé pour créer des identifiants complexes, uniques et fiables en quelques secondes. C’est gratuit, rapide, et ça réduit considérablement les risques d’intrusion.

Formez vos équipes

La meilleure faille reste l’humain. Un clic sur un lien piégé, une pièce jointe ouverte sans vérification… et c’est tout le réseau qui tombe.

La formation, c’est un pare-feu humain. Montrez les pièges, simulez des attaques, testez les réactions. Une équipe formée, c’est une entreprise protégée.

Ne négligez pas vos téléphones

Votre téléphone accède à vos mails, vos fichiers, vos applications sensibles. Il est connecté au Wi-Fi du bureau. Il contient des données pro et perso. Et pourtant, il est souvent le maillon faible.

Sur Android comme sur iPhone, il faut installer les mises à jour, éviter les apps douteuses, verrouiller l’écran, chiffrer les données et désactiver le Bluetooth inutilisé.

En 2024, une campagne ciblant les appareils mobiles via des QR codes frauduleux a permis à des attaquants de prendre le contrôle d’identifiants Microsoft 365 d’employés. Résultat : compromission complète du réseau en moins de 24 heures.

Sécurisez vos accès

Segmentez les droits. Ne donnez pas l’accès à tout, à tout le monde, tout le temps. Ce principe simple, le moindre privilège, est la base d’une architecture saine.

Un stagiaire n’a pas besoin d’accéder aux bases clients. Un prestataire temporaire ne doit pas pouvoir modifier les configurations réseau. Ce n’est pas de la méfiance. C’est du bon sens.

Apprendre à hacker : le hacking éthique en action

On les imagine souvent dans l’ombre. Pourtant, les hackers éthiques sont sur le devant de la scène. Ils sont salariés, freelances, ou indépendants. Leur mission : détecter les failles, aider à les corriger, renforcer la sécurité. Et oui, on peut apprendre à devenir l’un d’eux. Légalement. Et utilement.

Se former pour comprendre (et défendre)

Le hacking, ça ne s’improvise pas. Derrière chaque test d’intrusion réussi, il y a des heures d’apprentissage, des échecs, de la méthode. Les meilleures formations commencent par les fondamentaux : réseaux, systèmes, architecture, logique de programmation.

En France, des écoles comme l’EPITA ou l’ESIEA proposent des cursus en cybersécurité. Des plateformes comme TryHackMe ou Hack The Box permettent de s’entraîner en conditions réelles. On apprend à penser comme un attaquant… pour mieux se défendre.

Et ce n’est pas réservé aux experts. Beaucoup commencent avec des bases simples, puis montent en compétence progressivement.

Bug bounty : être payé pour trouver des failles

Le principe est simple : des entreprises publient leurs programmes de sécurité et invitent les hackers éthiques à chercher des vulnérabilités. Si vous en trouvez une, vous êtes récompensé.

Des plateformes comme YesWeHack (française), HackerOne ou Bugcrowd centralisent ces programmes. Certaines primes dépassent les 10 000 euros. Mais au-delà de l’argent, c’est un excellent terrain d’entraînement.

En 2023, la seule plateforme HackerOne a versé plus de 100 millions de dollars de primes depuis sa création. Et ce chiffre grimpe chaque mois.

Un métier d’avenir

La demande explose. Les entreprises cherchent des experts capables de penser comme des attaquants, mais de jouer dans les règles. La cybersécurité n’est plus une option, c’est une nécessité.

Et dans ce monde, les hackers éthiques ne sont pas des marginaux. Ce sont les architectes de demain.

Où s’entraîner, apprendre, progresser

Voici des plateformes réputées pour se former ou s’exercer au hacking de manière encadrée :

- TryHackMe : idéal pour débuter, avec des parcours interactifs et guidés.

- Hack The Box : environnements réalistes pour tester ses compétences sur des machines virtuelles.

- Root Me : plateforme francophone très complète, avec des challenges variés.

- YesWeHack : programme européen de bug bounty avec récompenses à la clé.

- HackerOne : plateforme internationale regroupant des centaines de programmes privés et publics.

- Les ressources de Mailinblack : formation et modules de sensibilisation destinés aux équipes (campagnes de simulation, contenus pédagogiques et guides opérationnels).

Bon à savoir

Les certifications comme CEH (Certified Ethical Hacker) ou OSCP (Offensive Security Certified Professional) sont reconnues dans le secteur. Elles valorisent vos compétences et rassurent les recruteurs. Ces certifications ne sont pas des trophées. Ce sont des preuves concrètes de savoir-faire. Pour un recruteur, c’est un signal fort.

Un regard neuf sur les hackers

Pendant longtemps, le mot a fait peur. Parce qu’on l’a mal compris. Parce qu’on l’a mal expliqué. Mais aujourd’hui, il est temps de remettre les choses à plat.

Un hacker n’est pas un voleur de données en sweat noir. Ce n’est pas un rôle fixe, ni une menace par nature. C’est une posture : celle de ceux qui comprennent les systèmes mieux que la plupart. Certains les protègent. D’autres les exploitent. À vous de faire la différence.

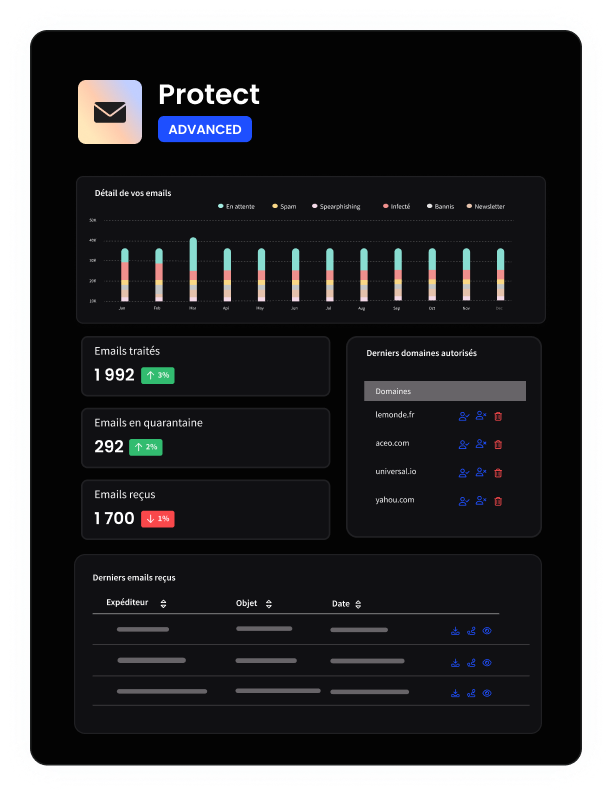

Notre protection email est une solution 100 % française qui bloque les emails de phishing, de ransomware ou d’ingénierie sociale avant qu’ils n’atteignent vos utilisateurs. Pas besoin d’être expert : Protect se déploie en quelques clics, analyse les comportements suspects en temps réel, et apprend en continu grâce à l’intelligence artificielle.

Parce que dans un monde où les attaques sont automatiques, invisibles et constantes, ceux qui défendent sont devenus les seuls à comprendre les règles du jeu.